Il y avait une porte dérobée pour tous les infecter, mais un génie a sauvé le Web

Voici comment l'expertise d'un développeur, et un peu... de providence, ont empêché le sabotage de Linux et de tout Internet

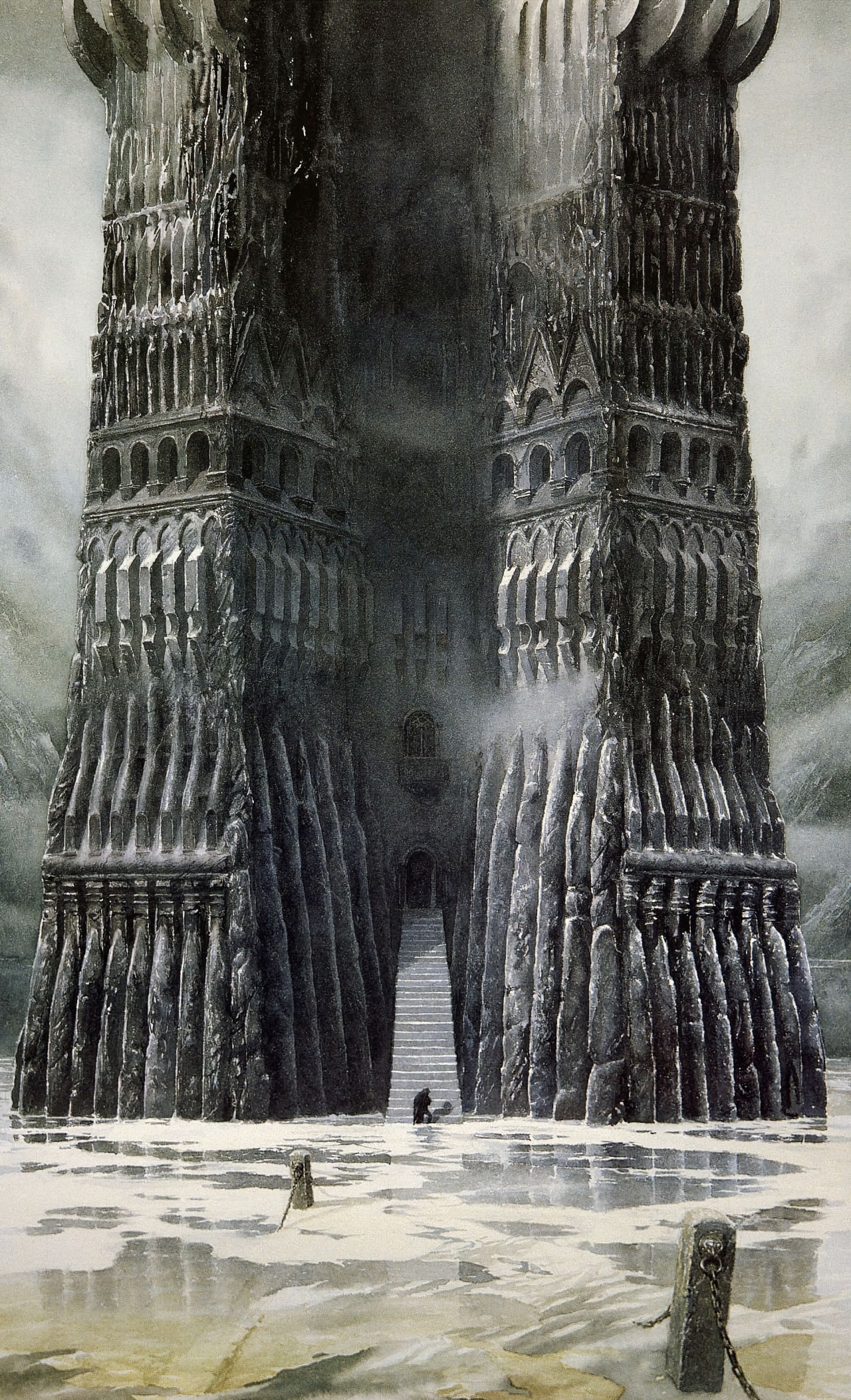

"Mais tous ont été trompés" dit la voix de Galadriel dans l’un des points les plus heureux de l’adaptation cinématographique de «Le Seigneur des Anneaux" di J. R. R. Tolkien. Le professeur et écrivain n'aurait probablement jamais imaginé cette lecture possible de son œuvre - il détestait cordialement l'allégorie utilisée de manière didactique - mais, comme toujours, les valeurs et les principes des bonnes histoires peuvent être "appliqués" à l'ensemble de la réalité. , aussi complexe et inattendu soit-il.

« Personne ne s’attend à l’Inquisition espagnole » lit une autre citation célèbre, cette fois dei "Monty Python", et il semble que jusqu'à présent, personne ne croyait que la véritable force de l'open source pouvait être utilisée de manière malveillante contre l'open source lui-même.

Mais tout d'abord.

La sécurité de l’IA ? La déclaration de Bletchley Park est cruciale

SwissGPT : l’IA suisse qui révolutionne la sécurité des entreprises

La Suisse et les États-Unis alignés sur la cybersécurité et le numérique

L'importance de Linux et de l'Open Source

Linux est un système d'exploitation ouvert. Le système d'exploitation est le logiciel de base de toute machine numérique, celui qui s'allume avec la machine et permet de charger et de gérer d'autres programmes et leurs données. En 1991 Linus Torvalds, Un étudiant finlandais en informatique à l'Université d'Helsinki, a proposé le noyau - le noyau, le "moteur" - d'un nouveau système d'exploitation libre, libre et ouvert, c'est-à-dire dont chacun pourrait voir et modifier le code source. Ce système s'appellera Linux et est actuellement le plus répandu au monde dans les secteurs de base d'Internet, mais pas seulement, comme nous le dit Copilote di Bing:

"Linux, le système d'exploitation open source, est extrêmement populaire à l'échelle mondiale, en particulier sur les serveurs qui alimentent Internet. Examinons quelques points clés :

- Serveur Web et hébergement: La plupart de le serveur web qui hébergent des sites Web, des applications et des services en ligne Linux/Unix en tant que système d'exploitation. Cela inclut les serveurs Apache, Nginx et autres.

- Cloud Computing: Grands fournisseurs de cloud tels que Amazon Web Services (AWS), Google Cloud Platform (GCP) e Microsoft Azure ils proposent des instances basées sur un serveur Linux/Unix. Ceux-ci constituent la base de nombreuses applications cloud.

- Supercalculateurs et calcul scientifique: Linux/Unix est le choix prédominant pour moi supercalculateur et le calcul scientifique haute performance. Par exemple, le Top500 des machines les plus puissantes au monde est dominée par des systèmes Linux/Unix.

- Appareils embarqués et IoT: Linux/Unix Il est utilisé dans une large gamme d'appareils intégrés, tels que des routeurs, des caméras de surveillance, des décodeurs et des appareils. Internet des Objets (IoT).

- Android: Android, le système d'exploitation mobile le plus populaire au monde, est basé sur Linux/Unix. Cela signifie que des milliards de smartphones et de tablettes utilisent une variante de Linux/Unix.

- Ordinateurs de bureau et portables: Bien que Windows e macOS sont plus courants sur les ordinateurs de bureau et portables, Linux/Unix a une présence significative dans ce secteur. Des distributions comme Ubuntu, Fedora e Debian sont populaires parmi les utilisateurs d’ordinateurs de bureau.

En bref, Linux est omniprésent et joue un rôle essentiel dans l'infrastructure technologique mondiale.

Le caractère libre du système d’exploitation a donc certainement eu un grand impact sur sa diffusion, mais aussi sur lui-même. transparence: il permet à toute personne possédant un minimum de compétences en programmation d'adapter chaque aspect du système à ses besoins. D’où sa diffusion dans les systèmes les plus sensibles au monde, y compris les systèmes de gestion bancaire.

TEK est le nouveau quartier de l'innovation numérique à Bologne

Toutes les raisons de l’influence croissante de l’IA dans l’art numérique

Une feuille de route pour promouvoir le Liechtenstein en tant que pôle numérique

La sécurité d'un système d'exploitation libre

La protection d'un système ouvert est confiée à sa large diffusion et à l'activité de contrôle continue de ses communautés de développeurs.

Justement le fait de ne pas être un système centralisé et secret à bien des égards, comme Windows ou Mac OS, crée une garantie de sécurité : si quelqu'un essaie d'insérer un code malveillant, de saboter le système, quelqu'un d'autre le remarque rapidement et signale le problème à tout le monde.

Mais alors, comment a-t-il été possible que quelqu’un ait conçu un plan de sabotage qui se soit progressivement développé sur trois ans et ait presque réussi à le mettre en pratique ? Comment quelqu'un pourrait-il penser qu'il le pourrait, une autre petite citation hollywoodienne, "pirater la planète"?

26 milliards de documents volés cachés dans un seul emplacement virtuel

Un webinaire gratuit pour explorer en profondeur la cybersécurité

Ainsi, lors des "Swiss Digital Days", le futur (re)devient le présent

Les librairies indépendantes et le début de l'histoire

Tout d’abord, la tentative de sabotage ne s’est pas produite au niveau du noyau principal, mais d’un de ses « utilitaires » externes.

ZX est un système de compression et de décompression de fichiers, géré depuis de nombreuses années par une communauté spécialisée. En 2021 un nouvel utilisateur se présente, comme cela arrive souvent dans ces communautés, avec un nom de code Jia Tan. Il se présente comme beaucoup d'autres, prétendant être un développeur ayant du temps libre et qui souhaite en consacrer une partie au développement de ZX.

Dans un premier temps il rapporte des petites corrections, des améliorations possibles, bref il a un excellent comportement et contribue au développement de la bibliothèque. Petit à petit, il devient de plus en plus assidu, proposant des changements plus importants – mais toujours légitimes.

Désormais, ces communautés de développeurs sont en grande partie composées de bénévoles. Des gens qui se consacrent à améliorer le monde à travers la création et le développement de logiciels libres : des idéalistes, en bref, qui s'éloignent de leur famille et peut-être de leur travail en se consacrant à de telles activités.

Il arrive donc qu'ils soient de temps en temps "rappelés à l'ordre", ou qu'ils connaissent des périodes de travail plus intenses qui les empêchent de suivre les projets "ouverts" avec la régularité habituelle. C'est ce qui est arrivé au leader originel de la communauté de développement ZX, qui a dû réduire ses interventions pendant un certain temps.

Qu'est-ce que le spear phishing et pourquoi est-ce si effrayant ?

Intelligence artificielle et crise climatique : opportunité ou menace ?

Dialogues sur l'innovation : Andreas Voigt et Diego De Maio

L'ingénierie sociale de Sauron dans les livres de Tolkien

Revenons un instant à la Terre du Milieu. Saurons, le Seigneur des Ténèbres, à cette époque, avait une apparence agréable et déclarait son repentir pour les méfaits passés, commis en tant que serviteur de Morgoth. En effet, il était prêt à collaborer et, pour le prouver, enseigna aux elfes d'Eregion l'art de construire des anneaux de pouvoir - notez que Tolkien est un écrivain qui utilise souvent le terme « art » plutôt que « magie ».

Mais entre-temps, en secret, il s'est forgé une seule bague... vous connaissez la suite de l'histoire, ou vous devriez vous procurer le livre.

Sauron c'est pourquoi il utilise ce que l'on appelle aujourd'hui « l'ingénierie sociale », qui est souvent à la base d'escroqueries sur et hors Internet. On gagne d'abord la confiance de la victime, puis on exploite cette confiance.

Et c'est exactement ce qui est arrivé à la communauté ZX : à un certain moment, de nombreux nouveaux participants sont apparus - toujours anonymes - dans la communauté et ont commencé à alimenter la polémique envers l'ancien administrateur, poussant les autres à hausser le ton des critiques jusqu'à ce que lui, déjà sous la pression, il n'a pas décidé de se retirer et de « remettre les clés » à Jia Tan.

Un cirque d’innovation pour représenter l’avenir de l’économie

Économie circulaire et voitures électriques : le futur est bien plus proche

Philip Morris Italie et l'économie circulaire des appareils IQOS et Lil

Les clés d'Orthanc et un code caché

D'autres clés avaient déjà été données, toujours en Terre du Milieu, à celui qui semblait d'abord au service du bien, mais qui le trahit ensuite : Saruman le blanc, chef de l'Istari., envoyé dans le monde pour combattre le mal, il se laisse prendre au piège du pouvoir et devient un acolyte de la Tour Sombre (d'où le titre « Les Deux Tours » du deuxième livre du Seigneur des Anneaux).

De même, dans notre réalité primaire, une fois que Jia Tan devient administrateur, il commence à insérer du code malveillant, créant ainsi une porte dérobée., une « porte dérobée » par laquelle le système d'exploitation Linux peut pénétrer et prendre totalement possession de la machine sur laquelle il est hébergé.

Il le fait de manière intelligente, le code est bien caché et difficile à retracer même par ceux qui connaissent le logiciel par cœur. Après un travail patient, il a réussi à jeter les bases de futures attaques et d’actes d’espionnage potentiellement jamais vus auparavant à l’échelle mondiale.

Il a exploité la véritable « force » de l'open source, la communauté des développeurs, en les trompant sur leurs véritables intentions et en les poussant à renoncer à l'ancien administrateur, probablement en utilisant d'autres faux profils, peut-être de ses complices ou créés par lui-même, peut-être avec des robots contrôlés par génération. intelligence artificielle. Remettre en cause, selon beaucoup, les principes mêmes de la sécurité Open Source.

Un bureau pour les infrastructures durables dans les pays en développement

29,2 milliards de francs pour l'éducation, la recherche et l'innovation

L'intelligence artificielle également pour le développement de nouveaux médicaments

L'incendie du Mont Doom et un destin scellé

Le Mont Doom, également appelé Orodruin, est le volcan où Sauron a forgé l'Anneau Unique, et est également le seul à développer la chaleur capable de le détruire.

De même, c’est la chaleur qui a révélé la conspiration de Jja Tan. Un développeur Microsoft, Andrés Freund, il essayait de comprendre les causes d'un problème de performances dans un système Debian Linux où le CPU (Central Processing Unit, le processeur logique central) était occupé à 100 pour cent sans raison apparente, chauffant excessivement et enlevant de la capacité de calcul à tout le reste ; de plus, il avait rencontré des problèmes de gestion de la mémoire.

Après une analyse minutieuse, il a identifié la cause dans la mise à jour de la bibliothèque ZX et a signalé le problème à la communauté. Jja « Langue de ver » Tan il a disparu et l'ancien administrateur a repris son rôle, peu de temps avant la diffusion mondiale de la nouvelle version.

Tous les experts du secteur affirment que les compétences et les capacités d'Andres Freund, mais aussi un peu de chance, ont déjoué ce qui aurait pu devenir la plus grande attaque de pirate informatique de l'histoire de notre planète. Les intentions précises du groupe à l'origine du complot ne sont pas connues - il doit nécessairement s'agir d'un groupe, probablement financé par l'État, pour réaliser une planification de ce niveau - mais l'accord est unanime sur la gravité du risque encouru.

Tout comme Bilbo Baggins était en quelque sorte « destiné » à trouver l’Anneau, Tolkien penserait que le développeur et responsable PostgreSQL de Microsoft était « destiné » à remarquer que quelque chose n’allait pas avec la nouvelle version de ZX.

En Suisse les Ecoles Polytechniques Fédérales pour une IA transparente et fiable

Essais en Suisse pour une locomotive télécommandée

Gamification : qu'est-ce que c'est et comment elle renforce la relation utilisateur-entreprise

Du danger échappé aux doutes sur l'avenir

Comme déjà écrit, certains commentateurs ont souligné comment cet épisode a mis en crise le système Open Source, jusqu'à présent considéré comme moins attaquable que les éditeurs de logiciels traditionnels grâce à leurs communautés, démontrant que même les communautés elles-mêmes peuvent être trompées par des personnes ou bien motivées et organisées. groupes.

D'autres, cependant, ont souligné qu'une fois de plus, c'est l'esprit de collaboration, presque de sacrifice, présent dans le monde du "code ouvert" - le même esprit qui anime la Communauté de l'Anneau - qui a permis de tout découvrir avant même d'être découvert. trop tard .

Quelque chose a certainement changé : les murs du Gouffre de Helm, jusqu'alors imprenables, elles ont été violées.

Et peut-être que cela aurait déjà pu se produire, dans d’autres parties de Linux, sans que personne ne l’ait remarqué. Il faudra repenser les systèmes de contrôle, peut-être en utilisant plusieurs groupes en parallèle comme dans les expériences scientifiques, peut-être avec l’aide de l’IA.

Une chose est sûre : une nouvelle ère de cybersécurité s’ouvre en avril 2024.

Le Brésil est également désormais un État membre associé du CERN

Une année 2024 marquée par soixante-dix ans de CERN et d’innovation

Science Gateway au CERN : un voyage immersif dans la science

Vous pourriez également être intéressé par :

Dans le Haut Adige, EDIH NOI est aujourd'hui le nouveau point de référence pour l'IA

A Bolzano, 4,6 millions d'euros du fonds PNRR seront alloués aux services aux entreprises locales dans le domaine de la numérisation du renseignement…

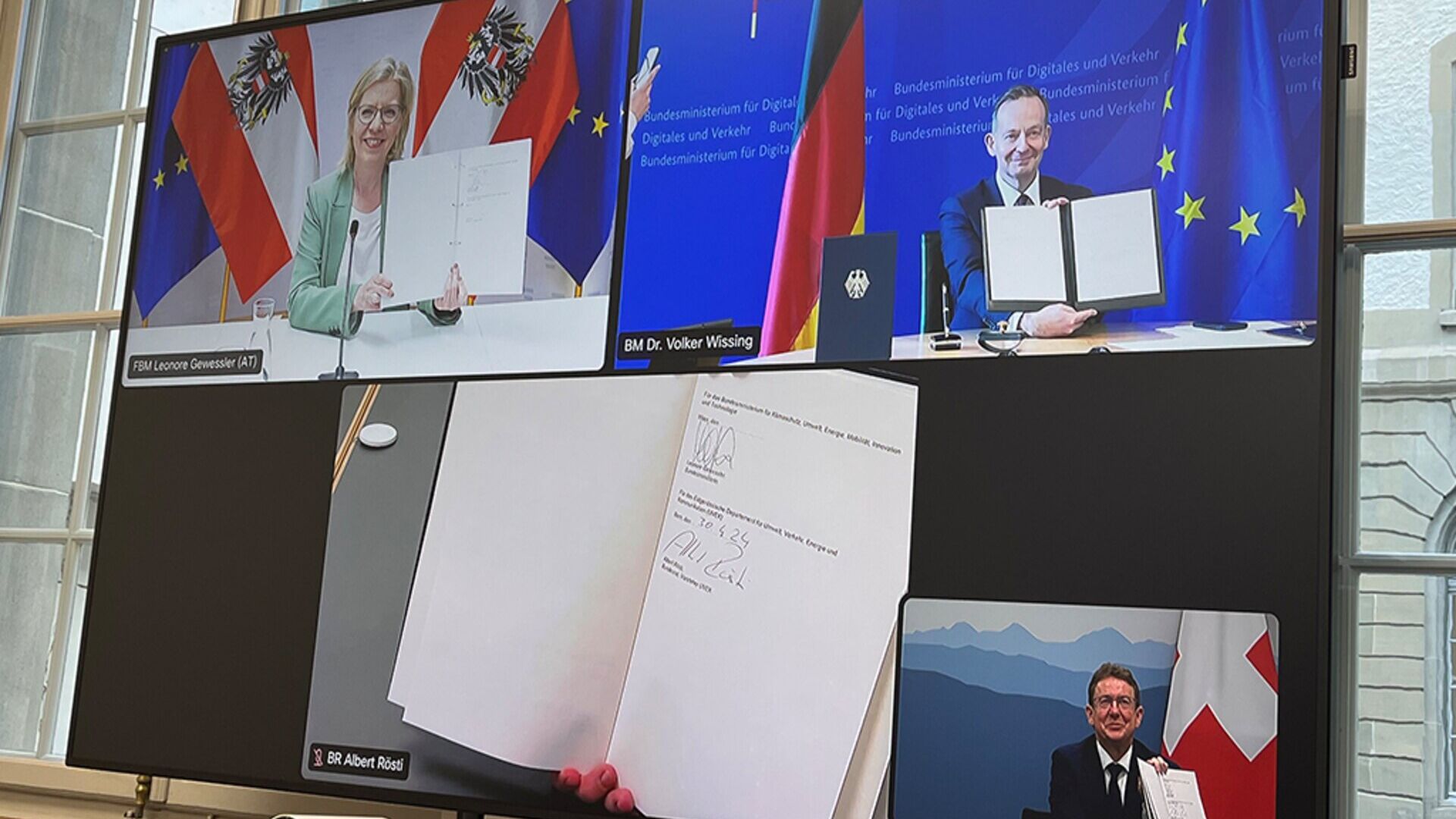

L'Autriche, l'Allemagne et la Suisse pour des chemins de fer de fret « plus innovants »

Les ministres DACH Leonore Gewessler, Volker Wissing et Albert Rösti : l'introduction du couplage automatique numérique est un élément clé

Persuasion ou manipulation ? Genèse et impact historique des relations publiques

C'est ainsi que les relations publiques, du dialogue sophistiqué de la Grèce antique à l'ère numérique actuelle, continuent d'offrir une innovation continue.

Les jeunes et les cryptomonnaies : comment en savoir plus sur Bitcoin…

Initier les enfants aux monnaies numériques et à la Blockchain peut être une entreprise passionnante, compte tenu de leur affinité pour la technologie et l'innovation.